Nmap, ağdaki cihazları taramak, bu cihazlardaki açık portları görmek, açık portlarda bulunan servisleri bulmak ve bu servislerde bir zafiyet olup olmadığını tespit etmek için geliştirilmiş açık kaynaklı bir araçtır. 1997 yılından beri kullanılmaktadır. Siber güvenlik uzmanları, bilgisayar ağları uzmanları ve sistem mühendisleri tarafından kullanılmaktadır. Araç “C”, “C++”,”Python”,”Shell” ve “Lua” programlama dilleriyle yazılmıştır. Aracımız hem “Linux” sistemlerde hem de “Windows” sistemlerde sorunsuz çalışmaktadır. “Windows” kurulumu için daha önceden yazmış olduğum yazımı aşağıdaki bağlantıdan okuyabilirsiniz. Ayrıca yine bu konu ile alakalı hazırlamış olduğum videoyu bağlantıdan izleyebilirsiniz.

Aracın kaynak kodlarına aşağıdaki bağlantıdan ulaşabilirsiniz.

İlgili tanıtımları yaptığımıza göre artık kullanıma geçebiliriz.

“NMAP” aracının örnek kullanımı aşağıdaki gibidir.

| Komut | Parametreler | Argümanlar | |

| nmap | -p | 443 | 192.168.1.13 |

| nmap | -T | 3 | 192.168.1.1-100 |

| nmap | -O | 192.168.1.0/8 |

Aracın kullanımı temel olarak yukarıdaki gibidir. Öncelikle “nmap” yazılır. Ardından “parametreler” girilir. Son olarak da bir IP veya bir “IP” aralığı girilir. Ardından çalıştırılır.

Örneğin aşağıdaki kullanım:

nmap -p80,443,445 -sV -O -T3 --osscan-guess 192.168.1.20-60Komutun açıklaması ise: Hedefimiz “192.168.1.20” ile “192.168.1.60” arasındaki cihazlardır. Bu cihazlardaki 80,443 ve 445 portları taranacaktır. Bu portlarda çalışan servisler tespit edilecektir. Ayrıca cihazlardaki “İşletim Sistemi” tespit edilecektir. Bu işlem de 3/6 hız ile yapılacaktır.

Basit kullanımını gördükten sonra günlük hayatta işimize yarayabilecek parametrelere bakalım.

Hedef Tarama:

| nmap 192.168.1.20 | Tekli IP taraması |

| nmap 192.168.1.20 192.168.1.43 | Belirli IP adreslerinin taranması |

| nmap 192.168.1.1-254 | Belirli IP aralığının taranması |

| nmap 192.168.1.0/24 | Prefix değeri ile Ağ taraması |

| nmap huseyinpala.site | Domain ( Hostname ) taraması |

| nmap -iL hedefler.txt | Dosyadaki hedeflerin toplu taranması |

| nmap -iR 100 | Belirli sayıda rastgele host taraması |

| nmap –exclude 192.168.1.24 | Dışlanmış IP ile tarama |

| nmap -n 192.168.1.0/24 | DNS çözümlemesi olmadan tarama |

| nmap -sn 192.168.1.0/24 | Port taramasız ve isim çözümlemesiz tarama sadece aktif cihazlar tespit edilir. |

| nmap -PR 192.168.2.0/24 | ARP paketli ping taraması |

| nmap 192.168.2.0/24 -PN | Pingsiz, sadece port taraması |

| nmap -PA 192.168.2.0/24 | TCP ACK flag ile ping taraması |

Port Tarama:

| nmap 192.168.1.10 -sT | TCP port tarama |

| nmap 192.168.2.10 -sS | SYN flag ile TCP port taraması |

| nmap 192.168.2.10 -sA | ACK flag ile TCP port taraması |

| nmap 192.168.2.10 -sU | UDP port taraması |

| nmap 192.168.2.10 -p 21-54 | Belirli port aralığının taranması |

| nmap 192.168.2.10 -p U:53,T:22-25,443 | Belirli UDP ve TCP portlarının taranması |

| nmap 192.168.2.10 -p- | Tüm portların taranması ( 65536 ) port taranır |

| nmap 192.168.2.10 -p http,ftp | Servis adıyla port taranması |

| nmap 192.168.2.10 -F | Hızlıca 100 portun taranması |

| nmap 192.168.1.10 –top-ports 10 | En bilinen 10 portun hızlıca taranması |

Servis ve Versiyon Tarama:

| nmap 192.168.2.10 -sV | Portlarda çalışan servislerin versiyonlarını taramak |

| nmap 192.168.2.10 -sV –version-intensity 7 | 0-9 arasındaki 7. hassasiyette versiyon tarama. 9 a ne kadar yakın olursa taramanın doğruluğu o kadar artacaktır. |

| nmap 192.168.2.10 -sV –version-light | Hızlı ve hafif versiyon taranması |

| nmap 192.168.2.10 -sV –version-all | En yüksek (9.) seviyede versiyon taramasıdır. |

OS Tespiti Taraması:

| nmap 192.168.2.10 -O | Operating System yani İşletim sistemi taraması. TCP/IP fingerprint ile taranır. |

| nmap 192.168.2.10 -O –osscan-limit | TCP portu bulunan hedefler için tarama |

| nmap 192.168.2.10 -O –osscan-guess | Tahminler yaparak tarama yapar. |

| nmap 192.168.2.10 -O –max-os-tries 2 | 2 kez denemeli İşletim sistemi taraması yapar. |

| nmap 192.168.2.10 -A | İşletim sistemi taraması, versiyon taraması ve güvenlik açığı taraması yapar. Çok kullanılan bir parametredir. |

Zaman ve Performans Ayarlı Tarama:

| nmap 192.168.1.10 -T0 | IDS atlatmalı ve en yavaş taramadır. Paranoid tarama da denir. |

| nmap 192.168.1.10 -T1 | IDS atlatmalı yavaş tarama. Sneaky de denir. |

| nmap 192.168.1.10 -T2 | Daha hızlı taramadır ancak daha az tespitli taramadır. Polite tarama da denir. |

| nmap 192.168.1.10 -T3 | Varsayılan taramadır. |

| nmap 192.168.2.10 -T4 | Hızlı ve agresif taramadır. |

| nmap 192.168.2.10 -T5 | En hızlı taramadır. Doğru sonuçlar veremeyebilir. |

Nmap Script Engine ile Tarama:

| nmap 192.168.2.10 -sC | En bilinen script’ler ile tarama yapar. |

| nmap 192.168.2.10 –script http-sql-injection | Belirli bir script ile tarama yapar. |

| nmap 192.168.2.10 –script ftp* | Belirli servis ile ilgili tüm scriptleri kullanarak tarar. |

| nmap 192.168.1.10 –script vuln | Zafiyetleri bulmamızı sağlayan scripttir. |

| nmap –script-updatedb | Script veri tabanının güncellenmesi için kullanılır. Script veri tabanı “/usr/share/nmap/scripts/” altında bulunmaktadır. |

Script tabanının güncellenmesini ara sıra yapmakta fayda var.

Firewall ve IDS ( Instrusion Detection System ) Atlatmalı Tarama:

| nmap 192.168.2.10 -f | Parçalı IP paketleri ile tarama. |

| nmap 192.168.2.10 –mtu 16 | Maximum Transmission Unit yani frame boyutunu değiştirerek tarama yapar. |

| nmap -D RND:10 | Rastgele 10 adet decoy IP ile tarama |

| nmap -D 192.168.2.10 192.168.2.11 192.168.2.7 192.168.2.1 | Belirli sahte (decoy) ve çoklu IP’ler ile tarama. Tarama içinde biz de olmalıyız burada IP adresimizi 192.168.2.7 varsayalım. |

| nmap -S www.netacad.com www.facebook.com www.huseyinpala.site | Belirli sahte bir kaynak ile hedefi tarama |

| nmap -g 53 192.168.2.10 | Belirli kaynak port numarasından tarama |

| nmap –proxies http://192.168.1.50:8080, http://192.168.1.20:80 192.168.1.1 | Belirli proxy’ler üzerinden tarama |

| nmap –data-length 30 192.168.1.1 | Gönderilen paketlere rastgele olarak 30 byte daha veri eklemeli tarama |

Çıktı Alımlı Tarama :

| nmap 192.168.2.10 -oN test.txt | Normal dosya çıktısı |

| nmap 192.168.2.10 -oX test.xml | XML dosya çıktısı |

| nmap 192.168.2.10 -oG test.grep | Grep dosya çıktısı |

| nmap 192.168.2.10 -oA test | Normal,XML ve Grep çıktısı verir. |

| nmap 192.168.2.10 -v | Daha detaylı tarama yapar. -v yani verbose(ayrıntı) Birden fazla -v kullanabiliriz. -vv veya -vvv şeklinde kullanılabilir. |

| nmap 192.168.2.10 -d | Daha fazla hata detaylı tarama. -d detayı arttıkça hata detay alımı güçlenir. |

| nmap 192.168.2.10 –open | Sadece açık portları görüntüleme |

| nmap 192.168.2.10 –packet-trace | Gönderilen ve alınan tüm paketleri görüntüleme |

| nmap 102.168.2.10 –iflist | Hedefin ethernet ve route’larını görüntüleme |

| nmap –resume test.txt | Dosyadan tarama devam ettirme |

Örnek taramalar yukarıdaki gibidir. Şimdi de birkaç örnek yapalım.

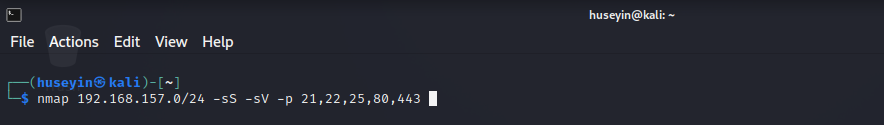

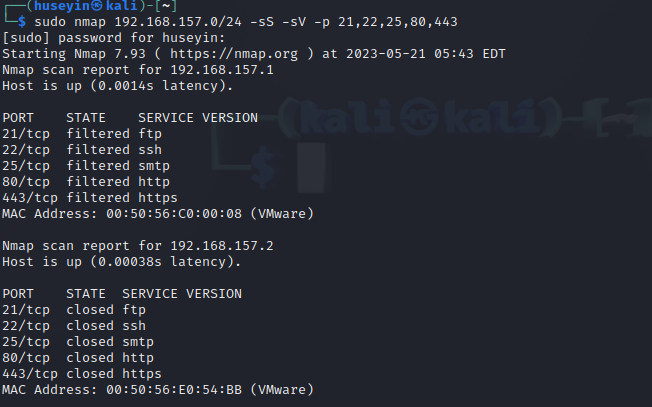

Taramanın açıklaması aşağıdadır.

- 192.168.157.0/24 –> Taranacak IP bloğu

- -sS –> SYN flag ile TCP port taraması

- -sV –> Portlardaki servislerin taranması

- -p –> Belirli portların taranması

Tarama sonucunda bize bir çıktı verecektir. İsterseniz bu çıktıyı yukarıdaki parametreleri kullanarak çıktı alabiliriz.

Daha fazla siber güvenlik içeriği için takipte kalın…

Asla sana sıradan gibi davranan birini sevme

Oscar Wilde

Bir yanıt bırakın